Rankinis sistemos patikrinimas

Sysinternals

„Sysinternals“ – tai Windows sistemai skirtas

programinių įrankių rinkinys, palengvinantis sistemos

priežiūros darbus. Dažnai šių įrankių pagalba galima

aptikti žalingas programas. Žinoma, Sysinternals įrankiai

nepakeičia antivirusinių programų, tik jas papildo tais

atvejais, jei virusas į sistemą pateko nepastebėtas ar

antivirusinė programa neveikia. Sėkmingas patikrinimas su

šiais įrankiais reikalauja žinių apie tai, kaip virusai

veikia ir kokiais metodais bando išsilaikyti sistemoje.

Sysinternals pakete yra daug įrankių, tačiau tikrinant

įtartiną sistemą galima pradėti nuo keturių: „Process

Explorer“, „Autoruns“, „Process Monitor“ ir

„Rootkit Revealer”. Kaip galima spręsti iš pavadinimo,

„Process Explorer“ leidžia nagrinėti sistemoje

veikiančius procesus. Jį galima sulyginti su primityvesniu,

kiekvienoje Windows sistemoje esančiu „Task manager“

įrankiu. „Autoruns“ yra išplėstas „System

configuration utility“ atitikmuo, leidžiantis valdyti

sistemos užsikrovimo metu startuojančius procesus ir

bibliotekas. „Process Monitor“ leidžia užfiksuoti visus

procesų vykdomus veiksmus, pavyzdžiui naujų procesų

sukūrimą, registrų raktų skaitymą, ar failų trynimą.

„Rootkit Revealer“ tikrina ar yra paslėptų failų ir

registrų raktų.

Jei sistemai trūksta resursų, ar tuo pačiu metu

intensyviai dirba kitos programos, Sysinternals įrankiai

gali parodyti klaidinančius rezultatus, todėl

rekomenduojama išjungti ne būtinas programas.

Virusai dažnai blokuoja Sysinternals įrankius, todėl jei

programa nepasileidžia arba netikėtai užsidaro,

pabandykite pervadinti vykdomąjį failą, pavyzdžiui į

„explorer.exe”.

Kai kurioms įrankių funkcijoms reikalingos aukštesnės

privilegijos, todėl įrankius iškvieskite administratoriaus

teisėmis (iškviesdami programą spauskite dešinį pelės

klavišą ir pasirinkite „Run as…”).

Process Explorer

Įrankį galite parsisiųsti iš puslapio: http://technet.microsoft.com/en-us/sysinternals/bb896653

Pradedant įtartinos sistemos tyrimą su „Process

Explorer“, naudinga pirma sumažinti galimų žalingų

programų aibę. Vienas iš būdų – patikrinant programų

sertifikatus. Programų sertifikatai naudojami norint

patvirtinti programos kūrėjo informaciją. Žalingo kodo

kūrėjai vargu ar atskleis informaciją apie save

išsiimdami tikrą sertifikatą. Svarbu žinoti, kad

galiojantis sertifikatas nereiškia, jog programa nėra

žalinga. Taip pat yra užfiksuotų atvejų, kai sertifikatai

buvo pavogti arba žalinga programa sistemoje įdiegė

fiktyvios tarnybos sertifikatą, kad žalingos programos kodo

sertifikatas būtų laikomas galiojančiu. Nepaisant

silpnybių, šie apgaulės metodai yra naudojami retai ir tai

yra puiki vieta žalingo kodo paieškos pradžiai.

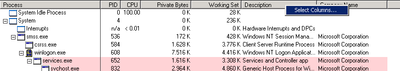

Veiksmai kuriuos reikia atlikti, norint patikrinti

veikiančių programų sertifikatus:

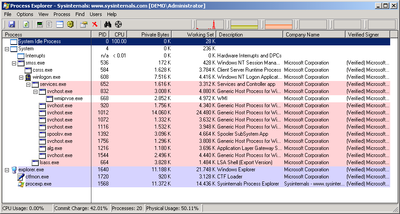

- Process Explorer programos lange programų sąraše

pridėkite grafą rodančią sertifikatų galiojimą.

- Ant antraštės paspauskite dešinį klavišą, ir

pasirinkite „Select Columns…“).

- „Process Image“ skiltyje pažymėkite varnelę ties

„Verified Signer“.

- Aktyvuokite sertifikatų tikrinimą „Options“ meniu

punkte pažymėdami varnelę ties „Verify Image

Signatures“.

- Patikrinkite ar visos veikiančios programos turi

galiojančius sertifikatus („Verified Signer“ grafoje

prie procesų turėtų būti užrašas „(Verified)

…“.

„System idle process“, „System“ ir „Interrupts“

yra operacinės sistemos branduolio procesai ir neturi

vykdomų failų, todėl jų negalima patikrinti.

Kai kurios programos platinamos dinamiškai susiejamų

bibliotekų (DLL) pavidalu ir iškviečiamos kitų programų

pagalba. Pavyzdžiui sąraše matome eilę „svchost.exe“

procesų. Nors proceso vardas tas pats, kiekvienas atlieka

savitą funkciją. Virusai taip naudojasi galimybe

pasislėpti po gerai pažįstamo proceso vardu, todėl

neužtenka patikrinti vien tik procesų failus, reikia

patikrinti jų naudojamų bibliotekų sertifikatus.

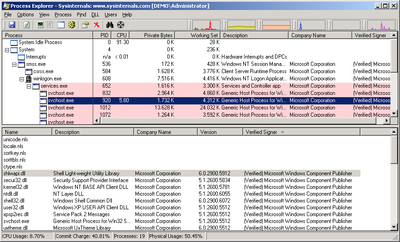

- Aktyvuokite papildomą lango sekciją, paspausdami Ctrl+D

(arba pasirinkite meniu „View -> Lower Pane View ->

DLLs“). - Panašiai kaip prieš tai, pridėkite grafą rodančią

sertifikatų galiojimą.

- Ant papildomos lango sekcijos antraštės paspauskite

dešinį klavišą, ir pasirinkite „Select

Columns…“). - DLL skiltyje pažymėkite varnelė ties „Verified

Signer“.

- Patikrinkite ar visos naudojamos bibliotekos turi

galiojančius sertifikatus („Verified Signer“ grafoje

prie procesų turėtų būti užrašas „(Verified)

…“.

Ne visi su programa susieti failai turi sertifikatus

(pavyzdžiui „nls“, „dat“, „ttf“ ir kitus

plėtinius turintys failai), tačiau būtina atkreipti

dėmesį į failus su „dll“, „exe“, „cmd“ ar

„scr“ plėtiniais, tai vykdomieji kodą turintys failai,

todėl jeigu jie neturi sertifikato arba jei patikrinimas

nepavyko juos reiktų patyrinėti atidžiau.

Aptikus įtartiną programą, biblioteką ar kitą failą,

Process Explorer leidžia patogiai atlikti paiešką

internete. Ties įtartinu failu reikia paspausti dešinį

pelės klavišą ir pasirinkite „Search Online“ (arba

paspauskite Ctrl+M). Labai svarbu patikrinti vietą kur

failas saugomas, kartais viruso kodas būna pavadintas

žinomos programos vardu, tačiau failas saugomas kitoje

vietoje. Jei failas kelia įtarimą, rekomenduojame

pasinaudoti virusų patikra internete, pavyzdžiui Virustotal ar MHR.

Dažnai virusai blokuoja prisijungimą prie antivirusinių

programų puslapių, kad jos negalėtų atsinaujinti. Jei

neatsidaro antivirusinės programos ar tikrinimo įrankių

puslapio svetainė – tai vienas iš požymių, kad sistema

tikrai užkrėsta.

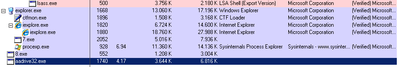

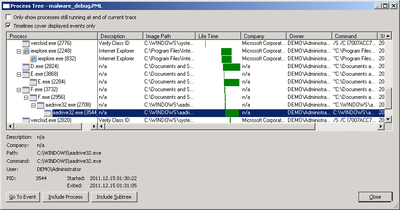

Įtartino proceso pavyzdys:

Po sertifikatų tikrinimo matome, kad veikia trys procesai

(7.exe, 8.exe, aadrive32.exe), kurių kodas nėra

pasirašytas.

Autoruns

Įrankį galite parsisiųsti iš puslapio: http://technet.microsoft.com/en-us/sysinternals/bb963902

„Autoruns“ įrankis surenka informaciją iš įvairių

sistemos vietų, kurios gali būti naudojamos automatiniam

programų startavimui. Galite laikinai išjungti automatinį

programos startavimą (nuimdami varnelę) arba įrašą

negrįžtamai ištrinti. Rekomenduojame keisti tik tuos

nustatymus, kuriuos žinote, dėl neteisingo įrašo

išjungimo ar ištrynimo sistema gali nebestartuoti.

Automatinis startavimas reikalingas didelei programų aibei,

todėl sertifikatų patikrinimas leidžia sutrumpinti

įtartinos programinės įrangos sąrašą. Jį galite

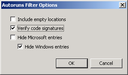

aktyvuoti pakeitę filtravimo nustatymus:

- Iškvieskite menių punktą „Options -> Filter

Options…“ - Pažymėkite varnelę ties „Verify code signatures“

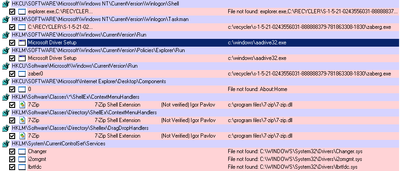

Raudonai bus pažymėti įrašai, kurių programų failų

sertifikatų patikrinimas nepavyko, pavyzdžiui:

Pirmas, antras ir penktas įrašai akivaizdžiai žalingi,

bandoma įvykdyti programa esanti šiukšliadėžėje.

Trečias ir ketvirtas įrašai pavadinti „Mircorsoft Driver

Setup“, tačiau visos Microsoft programos turėtų būti su

teisingu sertifikatu, tai ženklas, kad programa

greičiausiai žalinga. 7-Zip įrašai – nepasirašytos

geros programinės įrangos pavyzdys, pats naudotojas

turėtų žinoti, kad ją įdiegė sistemoje. Norint

įsitikinti, kad virusas jos nepakeitė savo bibliotekomis,

failą galima patikrinti su antivirusine programa.

Paskutiniai įrašai nurodo neegzistuojančius failus, todėl

jų sertifikato patikrinti neįmanoma. Galimas variantas, kad

naudojant rootkit tipo žalingas programas kai kurie failai

paslėpti, dėl to Autoruns įrankis jų tiesiog nemato. Tai

taip pat gali būti ne pilnai išinstaliuotos programinės

įrangos likučiai. Bet kokiu atveju tai įrašai kurių

neturėtų būti tvarkingoje sistemoje.

Vienas iš šauniausių Autoruns įrankio savybių –

išjungtos sistemos analizė (meniu punktas „File ->

Analyze Offline System…“). Prie švarios sistemos

prijungus diską, reikia nurodyti WINDOWS ir naudotojo

katalogus. Kadangi tikrinama sistema yra išjungta, žalinga

programinė įranga negalės paslėpti failų ar įrašų.

Tai taip pat gali būti naudinga, jei dėl neteisingų

pakeitimų ar neteisingai įdiegtos programinės įrangos

sistema nebeužsikrauna.

RootkitRevealer

Įrankį galite parsisiųsti iš puslapio: http://technet.microsoft.com/en-us/sysinternals/bb897445

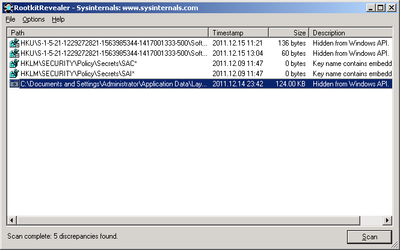

Tai labai paprastas įrankis atliekantis vieną funkciją

– patikrina ar sistemoje yra paslėptų failų arba

registro įrašų. Tikrinimas atliekamas palyginant diske

esančių failų struktūrą su sistemai matomais duomenimis.

Iškvietę programą spauskite mygtuką „Scan”. Pavyzdys:

Apibūdinimas „Hidden from Windows API“ – tai

ženklas, kad sistemoje veikia Rootkit tipo programos. Deja

RootkitRevealer atlieka tik patikrinimą ir žalingų failų

ar registro įrašų pašalinti negalėsite. Sistemą

išvalyti galite naudodami specialius Rootkit tipo programų

šalinimo įrankių pagalba arba sistemą užkrovus iš kitos

laikmenos.

Process Monitor

Įrankį galite parsisiųsti iš puslapio: http://technet.microsoft.com/en-us/sysinternals/bb896645

Process Monitor fiksuoja procesų vykdomus veiksmus.

Įrankio pagalba galite nustatyti koks procesas sukūrė

failą, iškvietė programą ar sustabdė kitos darbą.

Iškvietus programą ji automatiškai pradeda stebėti

įvykius. Kai norėsite stebėjimą nutraukti spauskite

Ctrl+E (arba meniu pasirinkite „File -> Capture

Events“).

Jei sustabdžius žalingą programą po kurio laiko nežinia

iš kur ji vėl atsiranda, Process Monitor pagalba galite

nustatyti koks procesas ją iškviečia. Sistemos darbo metu

vyksta labai daug įvykių, todėl surasti norimą

informaciją gali būti sunku. Lengviausia pradėti nuo

procesų medžio, spauskite Ctrl+T (arba meniu pasirinkite

„Tools -> Process Tree“).

Nuo čia galite pradėti paiešką. Naudodami mygtukus lango

apačioje galite pamatyti proceso startavimo įvykį (Go To

Event), arba peržiūrėti proceso ir jo vaikų įvykius

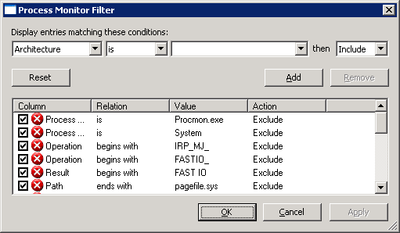

(Include Process, Include Subtree). Jei norėsite pakeisti

filtro nustatymus, spauskite Ctrl+L (arba meniu „Filter

-> Filter…“).

Pagal nutylėjimą filtras nerodo įrankio ir kai kurių

sistemos procesų įvykių. Atlikę filtro pakeitimus į

šią būseną galite grįžti lange paspaudę „Reset“

Mygtuką arba įvykių sąraše nuspaudus Ctrl+R (meniu

punktas „Filter -> Reset Filter“).

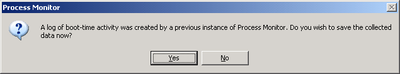

Process Monitor gali pradėti registruoti įvykius sistemos

užkrovimo metu, tai ypač naudinga, kai manomai išvalius

sistemą, po perkrovimo vėl atsiranda žalingų programų

procesai. Įvykių fiksavimas sistemos krovimosi metu

aktyvuojamas meniu pasirenkant „Options -> Enable Boot

Logging“. Po sistemos perkrovimo vėl iškvieskite Process

Monitor ir jis pasiūlys peržiūrėti užfiksuotus įvykius.

Peržiūrint prieš žalingos programos paleidimą

užfiksuotus iškviečiančio proceso įvykius, galima

nustatyti kur sukonfigūruotas žalingos programos

startavimas.