Įžanga

Besivystančios informacinės technologijos vis labiau integruojasi į kiekvieną veiklos sritį, auga jų svarba kasdieniniame gyvenime. Kartu didėja ir pavojai IT paslaugoms ir daugėja būdų, kaip panaudojant tas pačias technologijas pakenkti kompanijoms, vyriausybėms ir pavieniams asmenims. Vienas iš šių dienų didžiausių pavojų ir iššūkių – zombių tinklai arba „botnetai“, kurie yra kuriami ir veikia specialių programų, botų, pagalba.

Botai nėra naujas žmonijos išradimas. Terminas botas yra kilęs iš žodžio robotas. Tai paprasta kompiuterinė programa, kurios paskirtis rinkti informaciją, atlikti tam tikrus veiksmus ir pakeisti žmogų atliekant rutininį darbą. Keletas galimų botų panaudojimų:

- WWW agentai renka ir indeksuoja interneto tinklapius, vėliau surinkta informacija naudojama internetinėms paieškoms (Google).

- Videožaidimų botai naudojami imituoti kitą asmenį, partnerį ar priešininką, žaidžiant videožaidimus.

- IRC botai, naudojami formuoti standartinius atsakymus į klausimus, vykdyti cenzūrą IRC pokalbių kanaluose, atlikti tam tikras kanalo valdymo funkcijas.

Paminėtas IRC yra populiarus interneto protokolas, naudojamas organizuoti tekstines telekonferencijas. Klientai prisijungę prie centrinio serverio ir prisiregistravę į virtualius pokalbių kanalus gali bendrauti su kitais klientais siųsdami ir gaudami tekstines žinutes. Protokolo paprastumas, programinės įrangos gausa išpopuliarino šią komunikacijos priemonę. Taip pat buvo atrasta dar viena sritis, kur galima pritaikyti IRC priemones – botų pagalba valdyti prie serverio prisijungusius kompiuterius, siunčiant tekstines žinutes su komandomis. Taip atsirado dar viena interneto grėsmė – botnetai, panaudojantys IRC protokolą ir IRC pokalbių kanalus masiškai valdyti infekuotus kompiuterius ir rengti plataus masto išpuolius prieš kompiuterines sistemas.

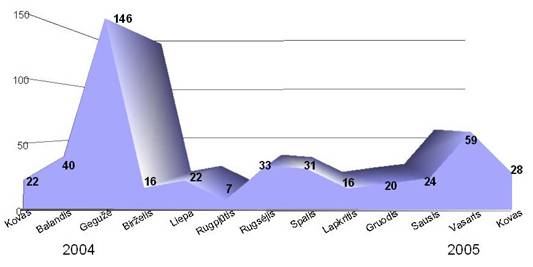

Botnetai – sparčiai plintantis interneto reiškinys. Šaltiniai skelbia, kad per 2004 metus botnetų padaugėjo 15 kartų. Lietuvos akademiniame tinkle LITNET kompiuterių, užkrėstų botais, skaičius kito taip:

LITNET CERT tarnybos duomenimis, užkrėtimo botais lygis visos Lietuvos tinkluose gali būti apie 50 kartų didesnis.

Botnetų kūrėjai dažnai taikosi užkrėsti universitetų arba kompanijų tinklus, kadangi yra manoma (ir pagrįstai), jog šie tinklai turi didesnius pralaidumus, o kartu ir botnetas, sudarytas iš tokių kompiuterių, turės didesnę galią. Vis tik didžiąją botneto dalį paprastai sudaro namų kompiuteriai, kurių vis daugiau pajungiama į internetą, ir kurių saugumu savininkai itin mažai rūpinasi.

Kam naudojami botnetai

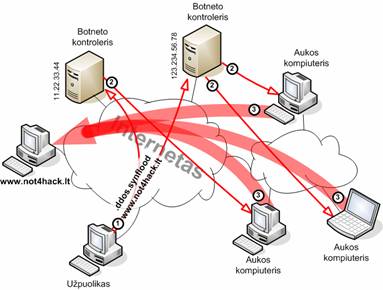

- Dažniausiai botnetas naudojamas organizuojant DDoS atakas, kuriose dalyvauja tūkstančiai pavergtų kompiuterių. Tokios atakos paprastai yra gerai valdomos – jos gali būti staiga paleidžiamos, nutraukiamos, keičiamas atakos tikslas.

- SPAM laiškų platinimas. Didelis platinančių kompiuterių kiekis padaro SPAM ataką sunkiau sustabdomą, laiškai išplatinami greičiau ir didesniam žmonių skaičiui.

- Botnetai taip pat naudojami slaptai informacijai perimti. Užpuolikai, turintys visišką užkrėsto kompiuterio valdymą, įkelia šnipinėjimo programas, fiksuojančias klavišų paspaudimus, tinklu siunčiamus slaptažodžius, išrenkančias iš kompiuterio programinių paketų, žaidimų diegimo raktus.

- Botais užkrėsti kompiuteriai gali būti panaudoti nelegaliai programinei įrangai ir kitokiems autoriniams kūriniams saugoti.

- Botnetas šeimininkui gali duoti pajamas:

- gali būti rengiamos užsakomos atakos. Internete galima aptikti skelbimų, siūlančių už atitinkamą mokestį užpulti konkurentų interneto serverius ar tinklus.

- botneto pagalba gali būti rengiamos atakos ir prievartaujamas turtas

- suformuotas botnetas gali būti parduodamas, kaip veiksminga atakų rengimo priemonė. Nuoroda #1

Kaip sudarytas botnetas

Tipiniame botnete funkcionuoja vienas arba daugiau botneto kontrolerių ir dešimtys, šimtai, tūkstančiai botų (užkrėstų kompiuterių)

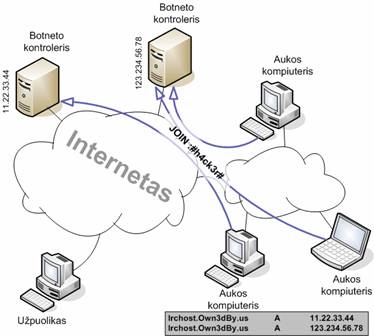

- Botneto kontroleris – IRC serveris, prie kurio prisijungę botai gauna komandas. Botneto kontroleris gali būti populiarus IRC serveris (pvz. irc.ktu.lt) su botneto kūrėjo sukurtu kanalu, arba bet koks interneto kompiuteris (į kurį, galbūt, buvo įsilaužta) su veikiančia IRC paslauga.

- Botas – tai programa-robotas, galinti vykdyti nuotoliniu būdu gautas komandas. IRC botas prisijungia prie IRC serverio – botneto kontrolerio, kurio pagalba komandos išplatinamos visiems prisijungusiems botams. Piktybiniai botai turi galimybę atlikti tinklo skenavimą, surasti pažeidžiamus kompiuterius ir juos užkrėsti. Užkrėtimo metodas paprastai nurodomas per botneto kontrolerį. Botui iš anksto būna nurodyti botneto kontrolerio vardas/IP adresas, porto numeris, IRC kanalas ir kanalo slaptažodis (raktas). Kai kurie botai turi galimybę pagal komandą paleisti IRC serverio programą ir tapti botneto kontroleriais.

Botneto veikimas

|

Botnetas gali būti valdomas ir naudojant bet kurį viešą IRC serverį, bet dėl specifinių kanalo komandų tokie kontroleriai gali būti greičiau susekti ir botneto kanalai likviduoti.

Botnet kontrolerio IRC servisas paprastai būna pririšamas prie standartinio IRC TCP/6667 porto, tačiau gali būti naudojamas ir kitas porto numeris.

|

|

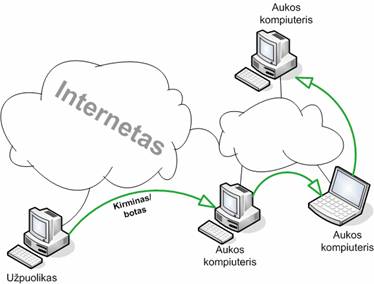

|

Užpuolikas pradeda botneto lipdymo procesą. Visų pirma internetu pradedamas platinti kompiuterinis kirminas. Tai gali būti padaryta per IRC pokalbių kanalus ar elektroninį paštą, įtikinus patiklius kompiuterių sąvininkus paleisti piktybinę programą, tai gali būti daroma panaudojant anksčiau sukompromituotus kompiuterius. Toliau kirminas plinta pats, pasinaudodamas vienu ar keliais įsibrovimo metodais. Kiekviename užkrėstame kompiuteryje įkeliama ir paleidžiama boto programa. Užpuolikas pradeda botneto lipdymo procesą. Visų pirma internetu pradedamas platinti kompiuterinis kirminas. Tai gali būti padaryta per IRC pokalbių kanalus ar elektroninį paštą, įtikinus patiklius kompiuterių sąvininkus paleisti piktybinę programą, tai gali būti daroma panaudojant anksčiau sukompromituotus kompiuterius. Toliau kirminas plinta pats, pasinaudodamas vienu ar keliais įsibrovimo metodais. Kiekviename užkrėstame kompiuteryje įkeliama ir paleidžiama boto programa.

|

|

|

Į kompiuterį įkeltas botas jungiasi prie botneto kontrolerio į nustatytą IRC kanalą. Tai yra savotiška registracija, po kurios botnetas pasipildo dar vienu aktyviu „zombiu“. Užkrėstam kompiuteriui prisijungus į botneto kanalą, serveris jam pasiunčia MOTD („Message Of The Day“) pranešimą, dažnai nurodantį tolesnį plitimo būdą (pvz. pranešimas „.advscan lsass_445 100 5 0 -b -r –s“ reiškia, kad reikia plisti panaudojant LSASS pažeidžiamumą). Po registracijos užkrėstas aukos kompiuteris jau gali gauti komandas iš kontrolerio, kurias pasiunčia prie kontrolerio prisijungęs botneto šeimininkas. Į kompiuterį įkeltas botas jungiasi prie botneto kontrolerio į nustatytą IRC kanalą. Tai yra savotiška registracija, po kurios botnetas pasipildo dar vienu aktyviu „zombiu“. Užkrėstam kompiuteriui prisijungus į botneto kanalą, serveris jam pasiunčia MOTD („Message Of The Day“) pranešimą, dažnai nurodantį tolesnį plitimo būdą (pvz. pranešimas „.advscan lsass_445 100 5 0 -b -r –s“ reiškia, kad reikia plisti panaudojant LSASS pažeidžiamumą). Po registracijos užkrėstas aukos kompiuteris jau gali gauti komandas iš kontrolerio, kurias pasiunčia prie kontrolerio prisijungęs botneto šeimininkas.

|

|

|

Po to, kai aukos kompiuteris prisijungia prie botneto kanalo, jis gali gauti visas užpuoliko siunčiamas komandas. Tarp tokių komandų gali būti nurodymai atakuoti nustatytą taikinį, atnaujinti botų programas iš nustatyto šaltinio, ieškoti pažeidžiamų kompiuterių tinkle ir juos infekuoti, į aukos kompiuterį atsiųsti ir paleisti programas, ir t.t. Pavyzdyje: Po to, kai aukos kompiuteris prisijungia prie botneto kanalo, jis gali gauti visas užpuoliko siunčiamas komandas. Tarp tokių komandų gali būti nurodymai atakuoti nustatytą taikinį, atnaujinti botų programas iš nustatyto šaltinio, ieškoti pažeidžiamų kompiuterių tinkle ir juos infekuoti, į aukos kompiuterį atsiųsti ir paleisti programas, ir t.t. Pavyzdyje:

|

Botų tipai

Egzistuoja tūkstančiai skirtingų botų versijų, tačiau pagal veikimo principus, programos kodą, funkcionalumą juos galima skirstyti į keletą tipų. Čia paminėti keli dažniausiai sutinkami tipai:

- Agobot/Phatbot – vienas iš labiausiai žinomų ir labiausiai išvystytų botų. Yra žinomi 8 skirtingi jo plitimo būdai, tačiau modulinė programos struktūra leidžia be vargo pridėti naują plitimo metodą, atakos būdą ar bet kokią kitą funkciją. Taip pat šis botas valdymui be IRC protokolo dar gali naudoti ir WASTE (P2P) pokalbių tinklo protokolą.

- SDBot/RBot/RxBot – vienas aktyviausių botų tipų. Gali plisti pasinaudodamas dažnai sutinkamomis saugumo spragomis (DCOM RPC, LSAS, WebDAV, UPnP), gali paleisti FTP, proxy, WWW paslaugas, atlikti DDoS atakas, registruoti klavišų paspaudimus, tinklu siunčiamą informaciją ir atlikti kitus veiksmus.

- GT-Bot (mIRC) – veikia populiarios IRC pokalbių programos mIRC pagalba. Turi priemonę paslėpti paleistos mIRC langą, prideda naujų funkcijų mIRC programai, tarp kurių yra savęs platinimas į kitus pažeidžiamus kompiuterius, kompiuterinės atakos prieš kitas sistemas.

Botneto sustabdymas

Botnetas gali sukelti daug žalos tiek tiems, prieš kuriuos bus nukreiptos atakos, tiek tiems, kurie ne savo valia pajungti į botneto veiklą. Yra būtina laiku imtis visų reikamų priemonių, kad būtų sustabdytas botneto veikimas, o botneto kūrėjai išaiškinti.

Vartotojas

Kuriant botnetą nukenčia tūkstančiai vartotojų: užkrečiami jų kompiuteriai, sugadinama programinė įranga, perimami jų slapti duomenys, užkrėstame kompiuteryje gali atsirasti nelegalaus turinio failų, kas taip pat gali pakenkti vartotojo reputacijai. Botai gali pradėti intensyvias tinklo atakas arba intensyvius failų persiuntimus. Tai sulėtina interneto ryšio greitį, vartotojas gali gauti pernelyg dideles sąskaitas už interneto ryšio naudojimą.

Paprastai botai į kompiuterį patenka pasinaudojant saugumo spragomis. Jas užtaisyti dažnai užtenka imtis įprastų priemonių:

- Įjungti/įdiegti ugniasienę

- Reguliariai diegti programų atnaujinimus

- Įdiegti antivirusinę programą bei nuolat ją atnaujinti

Plačiau apie saugumo rekomendacijas skaitykite LITNET CERT rekomendacijose…

Interneto paslaugos teikėjas

Botneto veikla yra koordinuojama panaudojant centrinį kontrolerį(ius). Kai kontroleris inicijuoja DDoS ataką, IPT tinkle, kur užkrėstų kompiuterių pakankamai daug, gali atsirasti tinklo perkrovos grėsmė, dideles apkrovas gali patirti tinklo maršrutizatoriai, dėl ko nukentės tinklo darbo stabilumas. IPT tinklas tampa atakų įrankiu užpuoliko rankose, ir tinklo resursai bus panaudoti turto prievartavimui, kompanijų žlugdymo akcijoms, masiniam SPAM laiškų platinimui ar kitiems nusikaltimams vykdyti. Taigi, kiekvienam IPT tenka dalis atsakomybės už organizuojamas masines kompiuterines atakas.

- Prevencijai gali būti įrengtos botnetų veiklos aptikimo priemonės – dauguma IDS sistemų gali fiksuoti IRC botnetų aktyvumą.

- Tinklo paslaugos teikėjas, aptikęs savo tinkluose veikiantį botneto kontrolerį, turėtų jį atjungti, fiksuoti prisijungimus prie kontrolerio, surinkti visą informaciją, kurios gali prireikti teisminiam tyrimui.

- Klientus, turinčius užkrėstus kompiuterius, reikalinga įspėti apie pažeistą jo sistemą ir pavojų informacijai.

- Jei aptinkamas botneto kontroleris kito IPT tinkluose, reikalinga įspėti apie tai to IPT saugumo tarnybas, blokuoti priėjimą prie botneto kontrolerio iš savo tinklų.

DNS paslaugos teikėjas

Botnetų kūrėjai neretai užregistruoja botneto kontrolerio vardą DNS sistemoje tam, kad aptiktą ir atjungtą kontrolerį būtų galima pakeisti nauju, pakeitus DNS įrašus.

- Domeno vardo įkūrėjas (nustatantis DNS autorizuotus teikėjus) turėtų įšaldyti vardą (neleisti daryti pakeitimus).

- Autorizuotas DNS teikėjas (kuris registruoja kompiuterių vardus konkrečiam domenui) turėtų sustabdyti domeno pakeitimus, botneto kontrolerio vardo įrašą pakeisti į nenaudojamą (pvz. 127.0.0.1)

- DNS paslaugų teikėjai turėtų išsaugoti domeno kūrimo/keitimo įrašus, kurie gali praversti teisminiam tyrimui

Šaltiniai

Klausimus siųskite: cert-info@litnet.lt

Užpuolikas, pasiruošdamas būsimoms atakoms, sukuria botneto kontrolerius. Paprastai tam panaudojami sukompromituoti kompiuteriai, į juos įdiegiamos IRC serverio programos. Programinė įranga gali būti naudojama standartinė (tokia kaip

Užpuolikas, pasiruošdamas būsimoms atakoms, sukuria botneto kontrolerius. Paprastai tam panaudojami sukompromituoti kompiuteriai, į juos įdiegiamos IRC serverio programos. Programinė įranga gali būti naudojama standartinė (tokia kaip